E-mail spoofing jest strasznie popularny mimo tego, że jest bardzo prostym oszustwem. Jest to atak na użytkownika poczty, gdzie odpowiednio preparując nagłówki pocztowe, możemy oszukać odbiorcę i wpłynąć na to, by wykonał jakąś akcję, np.: pobrał wirus lub zapłacił za nieujawnianie kompromitujących Ciebie materiałów.

E-mail spoofing – co to jest?

E-mail spoofing (ang. spoof – naciąganie, szachrajstwo) – wysyłanie maili, których dane nagłówkowe (głównie dot. nazwy i adresu e-mail nadawcy) zostały zmodyfikowane, aby wyglądały na pochodzące z innego źródła. E-mail spoofing jest najczęściej wykorzystywany do rozsyłania spamu oraz przy próbach wyłudzenia poufnych danych (np. danych dostępowych do kont bankowości elektronicznej – phishing).

Wikipedia

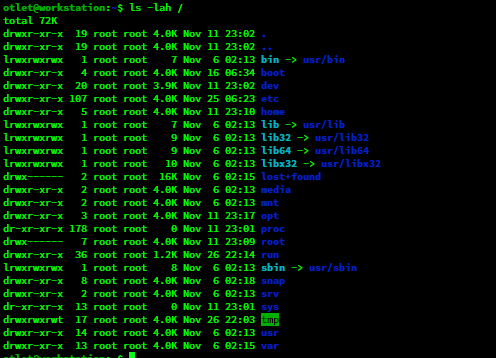

No dobrze, ale o co dokładnie chodzi? A dokładnie o taki efekt:

Jak widać na powyższym zrzucie ekranu, odbiorca otrzymuje od samego siebie wiadomość e-mail. Dla większości populacji może to robić wrażenie.

W końcu osoba niebędąca administratorem serwerów pocztowych (nie mylić z informatykiem, bo i tacy się dają złapać na ten atak) może się wystraszyć, że ktoś ma dostęp do jego wiadomości e-mail.

Jak wykryć e-mail spoofing?

Received: from hackerhost.net (HOST [0.0.0.0])

by mx.server.net (Postfix) with ESMTP id 268DC4209D3

for <[email protected]>; Wed, 11 Aug 2021 19:51:14 +0200 (CEST)

From: Redakcja CzarnaOwca.IT <[email protected]>

Subject: HACKED

To: UĹźytkownik <[email protected]>

Date: Wed, 11 Aug 2021 19:51:14 +0200 (CEST)

You're hacked xDJak widać na fragmencie źródła wiadomości, zauważyć możemy kilka informacji:

- From – informacja kopertowa kto jest nadawcą

- To – informacja kopertowa kto jest odbiorcą

- Skąd wiadomość przyszła

- Data

- Treść i temat e-maila

Jak widać nagłówek From i To zawierają ten sam adres e-mail, co powinno nas informować o tym, że nadawcą jest jednocześnie odbiorcą wiadomości, jednakże nie jest to prawdą. Specjalnie pozostawiłem nagłówek Received, by zwrócić Wam uwagę na to, kto wysłał e-mail. Nieco treści przerobiłem, ale najważniejsze pozostało. Z nagłówka dowiemy się, że serwer mx.server.net jest odbiorcą wiadomości, a nadawcą jest hackerhost.net. Oznacza to, że wiadomość nie wysłał ten sam serwer, co wiadomość odebrał. Nie zawsze serwer nadawczy jest serwerem odbiorczym, ale już na bazie tych informacji możemy sami zweryfikować, czy to nasz serwer wysłał wiadomość.

Dzięki temu już możemy wiedzieć, czy jest to spoofing, czy nie. Wielu operatorów, np.: Gmail przez przeglądarkę pokazują dodatkowe informacje o nadawcy i serwerze nadawczym, gdy ten nie pokrywa się z nagłówkiem From.

E-mail spoofing – czemu jest w ogóle możliwy?

Jednakże czemu jest to możliwe i nie da się tego zablokować? Winnym temu są wczesne lata istnienia internetu. Kiedyś była to mała i ograniczona sieć kilku komputerów. Nie było potrzeby stworzeni skomplikowanego, zasobożernego i drogiego protokołu, który autoryzowałby odpowiednio wiadomości. Kilka uczelni i każdy z profesorów znał drugiego. Z tego też powodu nagłówek kopertowy można ustawić w dowolnej formie i nie ma uniwersalnego sposobu sprawdzenia tej informacji. Właśnie ze względu na zerowe zabezpieczenia protokołu SMTP, powstały dodatkowe rozwiązania. Np.: takie jak SPF, który informuje o serwerach, które mogą wysyłać wiadomości e-mail. Jednak w dobie hostingów na jednym serwerze są setki klientów, więc powstał też DKIM. Ma za zadanie podpisywanie wiadomości, że są z poprawnego serwera wysłane i przez uprawnionych użytkowników.

Jednak sam problem z nagłówkami pozostał. Jeśli domena atakowanej osoby nie posiada SPF, DKIM i DMARC poprawnie wdrożonych, to nawet zabezpieczenia serwera nic nie dadzą. Wiadomość e-mail o hackowaniu mojego własnego konta wysłałem nie z serwera, a z mojego komputera, więc sporo problemów obeszłem 🙂

Jak wykonać taki atak samodzielnie?

No i przechodzimy do najważniejszego! Jak wykonać e-mail spoofing samodzielnie?

W moim przypadku wykorzystałem program netcat, by ręcznie się połączyć do serwera odbiorcy i wykonać odpowiednie komendy.

Tak właśnie wygląda najprostszy e-mail spoofing. Na nagraniu powyżej jedyne co zmodyfikowałem to EHLO i MAIL FROM. Podałem oryginalnie tam revDNS adresu IP mojego dostawcy internetu, by nie bawić się w obchodzenie SPF itp.

Jeśli macie pytania to dajcie znać w komentarzach i nie zapomnijcie dołączyć do newslettera, by być na bieżąco 🙂

Jestem również dostępny zawsze dla Was pod adresem [email protected]